KSeF wprowadza porządek w obiegu faktur, ale równolegle daje oszustom nowy, wiarygodny „pretekst” do kontaktu z firmami. W praktyce ataki nie polegają na łamaniu samego systemu, tylko na socjotechnice: fałszywych mailach, stronach podszywających się pod administrację i telefonach, w których ktoś próbuje wywołać presję. Stawką są dane dostępowe, dane identyfikacyjne firmy i — finalnie — pieniądze.

Dlaczego „na KSeF” działa lepiej niż klasyczny phishing

Większość kampanii oszustów jest skuteczna wtedy, gdy trafia w moment napięcia: termin rozliczeń, zaległość, „pilne powiadomienie” albo groźba konsekwencji. KSeF idealnie pasuje do tej narracji, bo brzmi oficjalnie, dotyczy faktur i podatków, a w wielu firmach jest tematem wdrożeniowym. Przestępcy liczą na to, że odbiorca nie będzie dociekał, czy wiadomość jest autentyczna — tylko „kliknie, żeby sprawdzić”, albo poda dane, żeby zamknąć temat.

W praktyce oszustwo zwykle ma jeden cel: przejąć dostęp (do poczty, konta użytkownika, panelu finansowego) albo nakłonić do przelewu „opłaty”, „kary” czy „aktywacji”. KSeF jest jedynie przynętą, podobnie jak kiedyś „dopłata do paczki” czy „blokada konta bankowego”.

Najczęstsze scenariusze nadużyć: co dokładnie robią oszuści

Najpopularniejszy wariant to wiadomość e-mail udająca korespondencję urzędową: „powiadomienie”, „wezwanie”, „zaległość”, „dokument do pobrania”. Kluczowy element to załącznik lub link, który prowadzi do fałszywego logowania albo uruchamia złośliwy plik. Często treść jest napisana poprawnie, a nadawca wygląda na „prawie prawdziwego” — różni się jedną literą, dodatkowym myślnikiem lub dziwną subdomeną.

Drugi wariant to strona internetowa łudząco podobna do serwisu administracji, której zadaniem jest zebranie loginu, hasła, kodu jednorazowego lub danych firmy. Na takiej stronie użytkownik widzi formularz „weryfikacji” lub „aktualizacji”, a po wpisaniu danych następuje przekierowanie na prawdziwą witrynę, żeby ofiara nie zorientowała się od razu.

Trzeci scenariusz wykorzystuje telefon: ktoś podaje się za konsultanta, „pomoc techniczną”, a nawet pracownika urzędu. Pod pretekstem „błędu w fakturach”, „braku konfiguracji”, „wstrzymania wysyłki” próbuje wymusić podanie danych lub zainstalowanie oprogramowania do zdalnego pulpitu. Tu działa presja czasu i autorytet — rozmówca brzmi pewnie, a firma nie chce ryzykować problemów podatkowych.

Wreszcie są oszustwa stricte płatnicze: „opłata aktywacyjna”, „pilna dopłata”, „kara za brak rejestracji” albo „faktura za usługę integracji”. Czasem dochodzi do podmiany numeru rachunku w korespondencji, zwłaszcza gdy przestępcy wcześniej przejęli skrzynkę e-mail w firmie. Efekt jest prosty: przelew idzie do nie tego, kogo trzeba, a po stronie księgowej powstaje chaos, bo dokument „wygląda, jakby wszystko się zgadzało”.

Znaki ostrzegawcze, które powinny zapalić czerwone światło

Najbardziej podejrzane są wiadomości, które żądają natychmiastowej reakcji: „w ciągu 24 godzin”, „ostatnie wezwanie”, „blokada dostępu”. Urzędy i instytucje publiczne komunikują się formalnie i przewidywalnie — presja czasu w połączeniu z linkiem do logowania jest typową dźwignią socjotechniki.

Drugim sygnałem jest nietypowy kanał. Jeżeli nagle temat podatkowy przychodzi SMS-em lub w mailu z prośbą o instalację aplikacji, to nie jest standard. Równie podejrzane są załączniki z rozszerzeniami sugerującymi program, a nie dokument, oraz linki skracane lub prowadzące do domen „podobnych”, ale nieidentycznych.

Trzecia kategoria to prośby o dane, których nikt nie powinien wymagać w takiej formie: hasła, kody jednorazowe, dane do poczty, skany dokumentów „do weryfikacji”, a nawet pełne dane bankowe. Jeżeli ktoś prosi o te informacje w wiadomości, to nie prowadzi procesu urzędowego — tylko poluje na dostęp.

Jak zabezpieczyć firmę: proste zasady, które realnie obniżają ryzyko

Najskuteczniejsze zabezpieczenia nie są „magiczne”, tylko konsekwentne. Po pierwsze: ustal w firmie jedną ścieżkę obsługi tematów KSeF. Jeżeli każdy pracownik może kliknąć link „z urzędu”, to prędzej czy później ktoś kliknie. W praktyce wystarczy przypisać odpowiedzialność do roli: księgowość, administracja lub właściciel.

Po drugie: rozdzielaj dostęp. Konto, które służy do codziennej pracy, nie powinno mieć uprawnień administracyjnych, a logowanie do narzędzi finansowych powinno być dodatkowo chronione. Po trzecie: dbaj o higienę poczty — bo w wielu atakach to skrzynka e-mail jest „drzwiami wejściowymi”, przez które oszust później podszywa się pod firmę w rozmowach z kontrahentami.

Po czwarte: unikaj „wdrożeń z przypadku”. Jeśli firma myśli o integracji, uporządkowaniu procesu wystawiania lub obiegu dokumentów, warto oprzeć to na sprawdzonych funkcjach i jednoznacznych uprawnieniach, zamiast na przypadkowych linkach z wiadomości. W Taxly temat KSeF można powiązać z procesem wystawiania i wysyłki dokumentów w ramach aplikacji do faktur, a integracje planować w sposób kontrolowany, zgodnie z podejściem opisanym przy integracjach.

Procedura w firmie: co zrobić, żeby człowiek nie był najsłabszym ogniwem

W praktyce wygrywa firma, która ma krótką, zrozumiałą procedurę. „Jeśli przychodzi wiadomość o KSeF, nie klikamy. Sprawdzamy nadawcę. Weryfikujemy kanałem niezależnym. Dopiero potem działamy.” To nie jest paranoia — to standard bezpieczeństwa, który oszczędza tygodnie tłumaczeń i odkręcania skutków.

Dobrym nawykiem jest też potwierdzanie wszelkich zmian w płatnościach osobnym kanałem. Jeżeli kontrahent „zmienia rachunek” albo „przesyła nową fakturę”, to niech taka zmiana przejdzie przez weryfikację: telefon do znanego numeru, potwierdzenie w umowie, porównanie danych. Funkcje porządkujące obieg finansów — np. oznaczanie płatności — zmniejszają ryzyko, że przelew pójdzie „na ślepo”, bo łatwiej wychwycić anomalię w rozrachunkach.

Warto też zadbać o edukację, ale w formie pragmatycznej: dwa przykłady fałszywych maili, trzy zasady weryfikacji, jedna osoba odpowiedzialna. Szkolenia, które kończą się slajdem „bądź ostrożny”, działają mniej więcej tak, jak tabliczka „nie padać” ustawiona w deszczu.

Co robić, gdy podejrzana wiadomość już przyszła

Najlepsza reakcja to spokój i brak interakcji z wiadomością. Nie otwieraj załączników, nie loguj się przez link, nie podawaj danych w rozmowie telefonicznej. Jeżeli temat wygląda urzędowo, weryfikuj go niezależnie: przez oficjalny kontakt z administracją, a nie przez numer telefonu podany w mailu. Jeżeli w firmie jest IT lub osoba odpowiedzialna za bezpieczeństwo, to ona powinna zebrać informację i zadecydować o kolejnych krokach.

Jeżeli kliknięcie już nastąpiło, liczą się pierwsze minuty: zmiana haseł (zaczynając od poczty), odcięcie sesji, weryfikacja reguł przekazywania w skrzynce, sprawdzenie logowań, a przy podejrzeniu złośliwego pliku — izolacja komputera i analiza. Jeśli mogło dojść do naruszenia danych lub przejęcia konta, sytuacja wymaga uporządkowanego zgłoszenia i dokumentacji incydentu.

„Faktury widmo” i ryzyka operacyjne: gdy problemem nie jest link, tylko chaos

Oszustwa „na KSeF” to nie wyłącznie phishing. Dla firm realnym ryzykiem są też próby „wprowadzenia w błąd operacyjnie”: wysyłka fałszywych faktur, podszywanie się pod kontrahenta, próby wymuszenia zapłaty, a nawet długie gry polegające na stopniowym przejmowaniu korespondencji. Im większa organizacja i im więcej osób dotyka procesu fakturowania, tym łatwiej o błąd wynikający z pośpiechu.

Dlatego zabezpieczenie nie powinno kończyć się na „antywiruse”. Warto mieć spójny obieg dokumentów, jasne role i akceptacje oraz kontrolę nad tym, kto co zatwierdza. Tam, gdzie procesy są uporządkowane, łatwiej wyłapać dokument „znikąd”, nietypowy numer rachunku albo dziwną zmianę w danych wystawcy.

Bezpieczeństwo jako element wdrożenia KSeF, a nie dodatek „na później”

Wdrożenie KSeF to nie tylko pytanie o termin, ale też o dojrzałość procesów. Planowanie prac warto osadzić w szerszym kontekście obowiązków i przygotowań — w tym sensie pomocne jest spojrzenie na harmonogram wdrożenia i zakres zmian, bo im bliżej obowiązku, tym więcej pojawia się „okazji” do nadużyć: fałszywych ofert, rzekomych audytów i „pilnych konfiguracji”.

W praktyce firma, która łączy porządek w dokumentach z kontrolą uprawnień, jest trudniejszym celem. A im trudniejszy cel, tym większa szansa, że oszust pójdzie dalej — do kogoś, kto kliknie szybciej.

Jak Taxly wspiera bezpieczny obieg dokumentów i rozliczeń

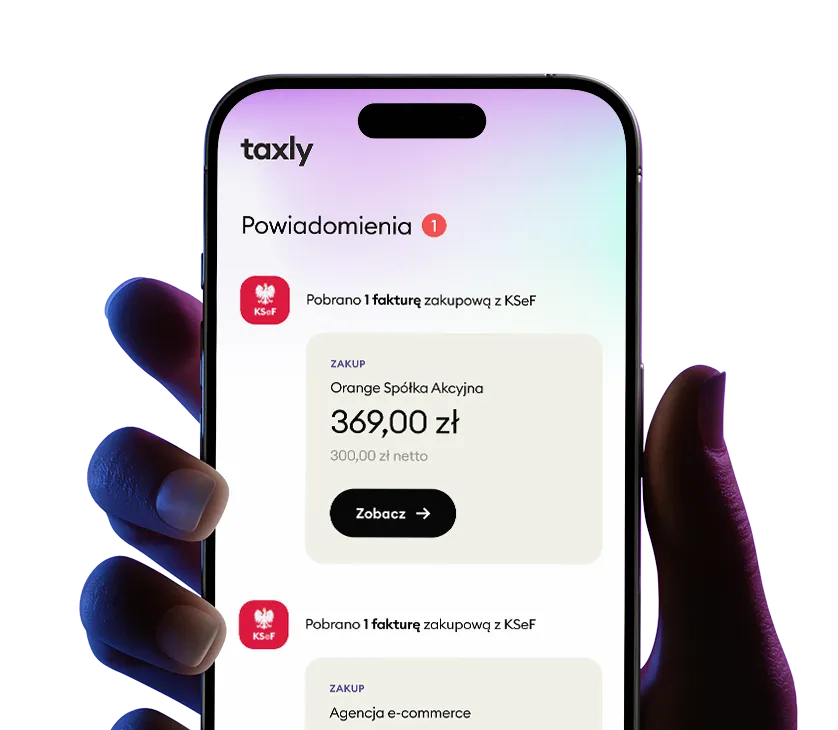

Bezpieczeństwo w finansach to suma detali: kto ma dostęp, jak działa obieg, gdzie są potwierdzenia i jak szybko można wykryć anomalię. W Taxly celem jest uporządkowanie tego w jednym miejscu: od faktur, przez komunikację, po kontrolę rozrachunków i kontekst finansowy firmy. W praktyce połączenie procesów księgowych z wglądem w dane — także w ramach asystenta finansowego — ułatwia wychwycenie „dziwnych” zdarzeń, zanim staną się stratą.

Jeżeli w firmie pojawi się incydent lub wątpliwość, ważne jest szybkie zebranie informacji i konsekwentne działanie. W Taxly można to ująć operacyjnie: zgłosić problem, opisać zdarzenie, uporządkować dokumenty i zabezpieczyć proces na przyszłość — także przez dedykowane zgłoszenie problemu.

Podsumowanie: trzy pytania, które ratują przed większością oszustw

Przed podjęciem jakiejkolwiek akcji warto zatrzymać się na chwilę i odpowiedzieć sobie na trzy pytania. Czy ta wiadomość wymaga ode mnie podania danych lub kliknięcia w link? Czy mogę potwierdzić jej autentyczność niezależnym kanałem? Czy ktoś w firmie jest formalnie odpowiedzialny za taki kontakt? Jeżeli choć jedna odpowiedź budzi wątpliwość, właściwą reakcją nie jest „sprawdźmy szybko”, tylko weryfikacja.

Oszustwa „na KSeF” będą się pojawiać falami, bo to temat masowy, a masowość jest dla przestępców tym, czym promocja dla marketingu: mnoży zasięg. Dobra wiadomość jest taka, że większość ataków można zatrzymać prostymi zasadami. Zła wiadomość: trzeba je naprawdę stosować.